목차

Wireshark Display Filter 란?

와이어샤크에서 제공하는 필터 중에 대표적으로 아래와 같이 2가지 종류가 있습니다.

- Display Filter

- Capture Filter

두 필터는 표현부터 다릅니다. 표현 그대로 Capture filter는 필터링된 캡처만 저장합니다. 그렇기 때문에 와이어 샤크 저장파일 PCAP의 파일 사이즈가 줄어 듭니다. Display filter를 사용할 경우 캡쳐는 정상적으로 다 하지만 보이는 화면 (Display)에서 필터링된 정보만을 보여주는 차이가 있습니다.

표현 방식도 tcp.port = 443 으로 Display filter에서 사용하지만 Capture filter에서는 tcp port 443 으로 표현 합니다.

Wireshark Display Filter 표현식 테이블

| 문자형 | 기호형 | 의미 | 예제 |

| eq | == | Equal | ip.src==10.0.0.5 |

| ne | != | Not equal | ip.src!=10.0.0.5 |

| gt | > | Greater than | frame.len > 10 |

| lt | < | Less than | frame.len < 128 |

| ge | >= | Greater than or equal to | frame.len ge 0x100 |

| le | <= | Less than or equal to | frame.len <= 0x20 |

| contains | Protocol, field or slice contains a value | sip.To contains "a1762" | |

| matches | ~ | Protocol or text field matches a Perl-compatible regular expression | http.host matches "acme\\.(org|com|net)" |

| bitwise_and | & | Bitwise AND is non-zero | tcp.flags & 0x02 |

출처 : www.wireshark.org

Wireshark Display Filter 표현 찾는 유용한 팁

표현을 아래와 같은 방법으로 찾고 수식을 변경하고자 할때 위에 테이블의 값을 가져와서 사용하시면 됩니다.

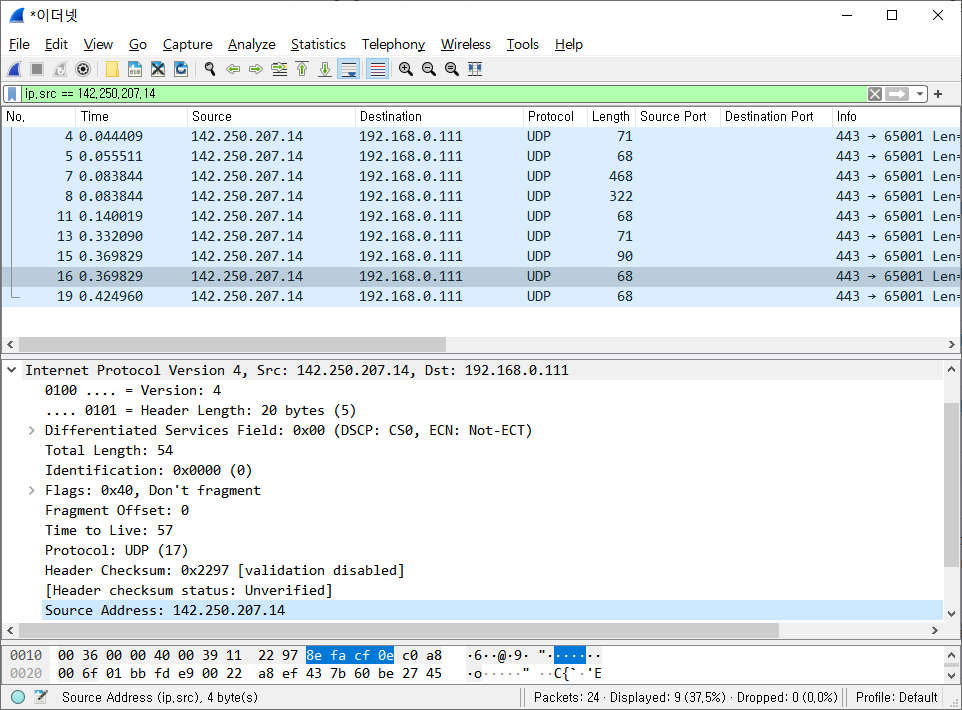

1. 아래와 같이 캡쳐를 실시한뒤 정지 합니다.

2. 특정 Source IP를 차단하고 싶을 경우 아래와 같이 IPv4 Layer에서 Source Address 부분을 선택하고 마우스 우클릭 하고 "Apply as Filter"를 선택한 뒤 "Selected"를 선택합니다.

3. 아래 그림과 같이 자동으로 Source IP filter가 적용 되었습니다. 이를 통해 Source IP filter를 어떻게 사용하는 지 알게 되었고 다른식으로 적용도 가능합니다. IP뿐만 아니라 TCP층 Application층 어디든 동일 방식으로 필터를 적용할 수 있습니다.

[같이 볼만한 글]

[Wireshark]와이어샤크로 특정 raw 패킷 검색하기 (Byte Filter, Contains)

'파이썬(Python) > 화이트해킹,침투테스트(Hack,Penetration)' 카테고리의 다른 글

| [Wireshark]와이어샤크로 특정 raw 패킷 검색하기 (Byte Filter, Contains) (0) | 2021.12.24 |

|---|---|

| [nslookup] IP로 도메인 주소 찾기, 도메인 주소로 IP 찾기 (0) | 2021.10.24 |

| (nmap) filtered 의미와 와이어샤크로 filtered 결과 차이 확인해보기 (0) | 2021.09.01 |

| IP 검색으로 상세 정보 가져오기 (nmap) (0) | 2021.08.31 |

| TCP stealth scan이란? (와이어샤크로 확인하기,nmap) (0) | 2021.08.29 |