(nmap) filtered 의미와 와이어샤크로 filtered 결과 차이 확인해보기

C:\windows\system32>nmap -p 443 211.43.203.70

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-30 18:01

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.53 seconds

C:\windows\system32>nmap -p 443 211.43.203.70 -Pn

Host discovery disabled (-Pn). All addresses will be marked 'up' and scan times will be slower.

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-30 18:01

Nmap scan report for 211.43.203.70

Host is up.

PORT STATE SERVICE

443/tcp filtered https

Nmap done: 1 IP address (1 host up) scanned in 2.57 seconds

위 와 같이 211.43.203.70 아이피주소에 443번 포트(HTTPS)를 검색하였다. 하지만 "Host seems down"이라는 메세지를 받았고 현재 해당 페이지의 웹사이트는 동작을 하기 때문에 끝에 -Pn을 붙여서 다시 검색을 하였다.

이번에는 "Host is up" 이라는 상태를 확인하였지만 443번 포트가 filtered 되었다는 상태(state)를 확인하였다.

이는 443번 포트가 존재하지만 열려있는지 닫혀있는지 확인이 되지 않는 다는 의미이다. 즉, TCP로 연결이 안되었다는 의미이다. 왜 안되었는지 nmap으로 연결시도 했을때와 직접 웹상에서 연결 시도했을 때 차이를 wireshark로 확인해보겠다.

와이어 샤크로 결과 확인해보기

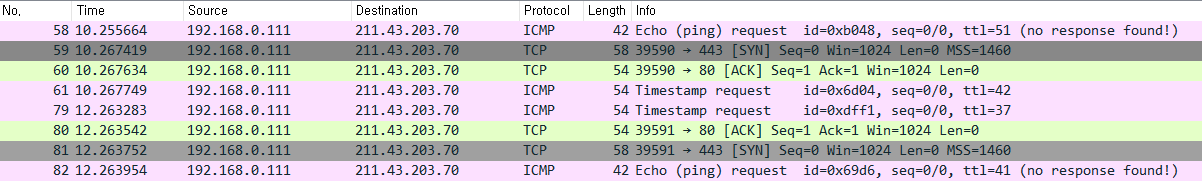

nmap -p 443 211.43.203.70 결과 확인하기>>

우선 211.43.203.70으로 패킷을 ICMP와 TCP SYN를 보냈으나 응답이 없음

TCP SYN의 내용을 보면 받는 쪽 Destination MAC 주소가 없음

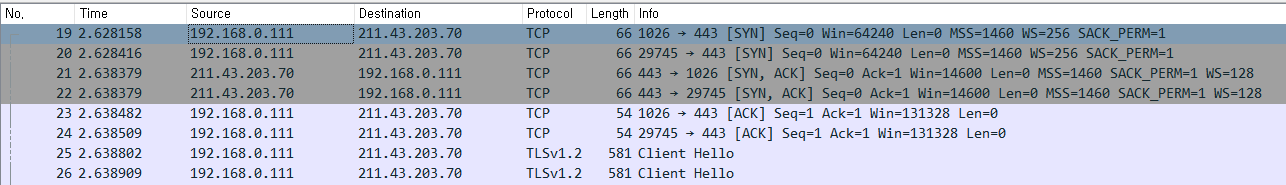

웹브라우저로 직접 211.43.203.70에 연결해보기>>

TCP SYN를 보내자마자 응답이 왔고 3Hand Shake가 진행되었다.

앞서 nmap과는 다르게 받는쪽 MAC주소값이 있다. 그 외 차이는 option 값이다.

결론>>

filter 동작은 서버에 향하는 과정에서 firewall 이나 서버 자체에서 여러가지 변수를 적용해서 막았을 것으로 예측 된다. firewall 회사나 DNS 서버나 어느 과정에서 해당 패킷이 nmap에서 발생했다는 사실을 알았을 것이고 이를 막았을 것으로 추측된다. 각 회사마다 다른 방식의 차단을 사용하기때문에 어떻게 차단되었는지 정확히 알 수 는 없으나 nmap 자체가 오픈 소스이므로 이를 근거로 차단 방식을 정하였을 것이다.

'파이썬(Python) > 화이트해킹,침투테스트(Hack,Penetration)' 카테고리의 다른 글

| [Wireshark]와이어샤크 디스플레이 필터 유용한 팁 및 예제 (Display Filter) (0) | 2021.12.23 |

|---|---|

| [nslookup] IP로 도메인 주소 찾기, 도메인 주소로 IP 찾기 (0) | 2021.10.24 |

| IP 검색으로 상세 정보 가져오기 (nmap) (0) | 2021.08.31 |

| TCP stealth scan이란? (와이어샤크로 확인하기,nmap) (0) | 2021.08.29 |

| 동일 네트워크에 연결된 IP와 Port 찾기 (nmap) (0) | 2021.08.28 |