네트워크에 연결된 IP와 Port 찾기

나와 같은 wifi나 유선/무선 LAN을 사용하는 이웃 인터페이스(interface) 들을 검색하고 싶을 때 nmap을 통해 쉽게 찾을 수 있다. 우선 nmap 설치는 아래 포스트에서 설명하였으니 혹시 모른다면 참조 하길 바란다. https://scribblinganything.tistory.com/235

nmap을 설치하였다면 cmd 창에서 쉽게 검색할 수 있다. 윈도우 검색창에 cmd라고 입력하면 cmd 프롬프트가 열린다.

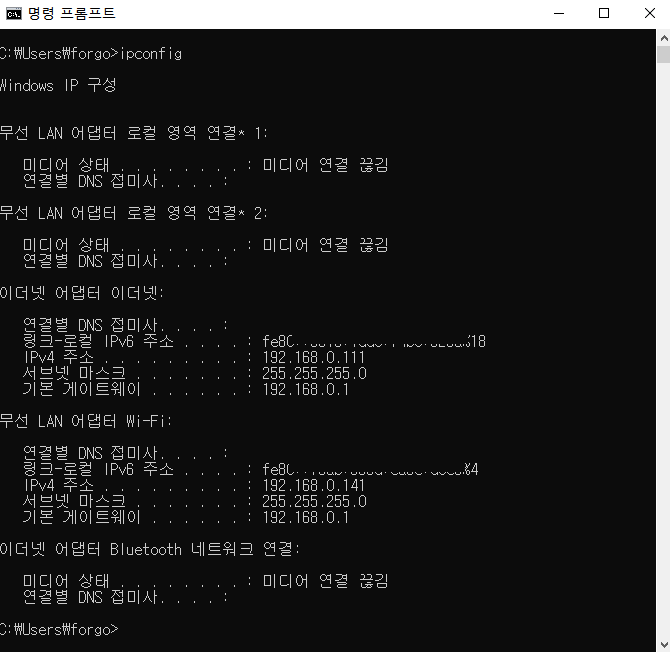

우선 내 네트워크 정보를 알아야 하므로 아래와 같이 ipconfig 를 입력한다.

내 컴퓨터는 현재 무선(wifi)과 유선 랜으로 동시에 접속하고 있다. 두개 모두 하나의 AP(Access point)에 연결되어있다. 이 AP를 통해 외부 인터넷망으로 나가는 것이다.

여기서 기본 게이트웨이 192.168.0.1 이므로 여기 게이트웨이로 가는 다른 모든 노드들 핸드폰, 컴퓨터, 프린터 등등의 네트워크 장비들이 있다면 해당 장비의 아이피 정보를 받아보겠다.

IP 주소 검색

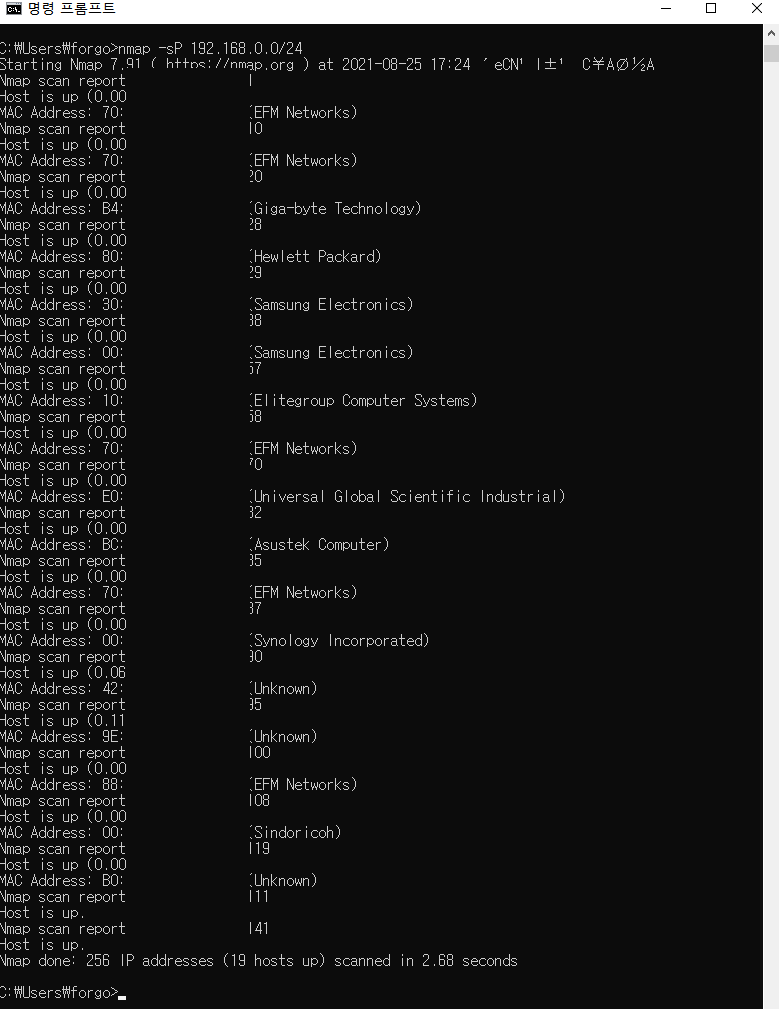

아래 그림2처럼 "nmap -sP 192.168.0.0/24" 를 입력한다.

192.168.0.0 앞서 AP의 대역대이고 24는 192.168.0 까지가 총 24비트(각 8비트)이고 이는 고정하고 나머지는 0~255 까지 검사하겠다는 뜻이다. -sP 는 Ping request를 보내는 명령이다. 만일 해당 IP가 살아있다면 응답을 보낼 것이고 이를 근거로 살아있다고 판단한다.

총 2.68초 만에 256개의 IP를 검사했고 19개가 살아있음을 확인했다. Ping 은 ICMP 프로토콜로 하는 통신으로 만일 상대가 해당 포트를 닫으면 살았는지를 알 수 없다. 그러마 TCP 프로토콜에 비해 빠르게 검사가 가능하다.

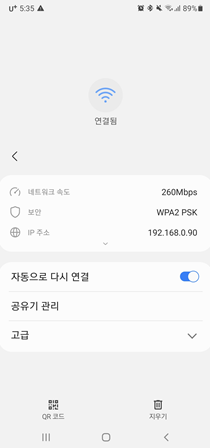

현재 내 스마트폰을 와이파이에 연결했는데 아이피는 아래와 같고 그림2에서 스마트폰도 살아있음을 확인했다.

Port 검사

아래 와 같이 결과를 일부 가져왔다.

nmap -sT -p 80,443 192.168.0.0/24

-sT는 TCP 연결을 하는 것이다. -p는 포트번호이고 80 http와 443https 포트만 확인하였다.

C:\Users\forgo>nmap -sT -p 80,443 192.168.0.0/24 Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-25 17:32 Nmap scan report for 192.168.0.1 Host is up (0.0020s latency). PORT STATE SERVICE 80/tcp open http 443/tcp filtered https MAC Address: 70:**:**:**:08 (EFM Networks) 생략..... Nmap done: 256 IP addresses (19 hosts up) scanned in 26.47 seconds

사실 앞서 ip를 찾는 과정을 진행한뒤에 포트를 찾는 과정은 /24 와 같이 여러 아이피를 찾을 필요없이 원하는 아이피만 입력해서 찾으면 시간도 절약할 수 있다.

해킹을 첫 단계가 아이피가 살아있는지를 확인하는 것이고 열린 포트들을 확인하는 것이다.

'파이썬(Python) > 화이트해킹,침투테스트(Hack,Penetration)' 카테고리의 다른 글

| IP 검색으로 상세 정보 가져오기 (nmap) (0) | 2021.08.31 |

|---|---|

| TCP stealth scan이란? (와이어샤크로 확인하기,nmap) (0) | 2021.08.29 |

| Python NMAP 포트스캐너 만들기(wireshark로 결과 확인하기) (0) | 2021.08.15 |

| Python Socket 만으로 포트 스캐너 만들기(Port Scanner) (0) | 2021.08.13 |

| Python 버퍼보다 큰 데이터 주고받기 (패킷 보내기, 받기) (0) | 2021.08.07 |